專家預測:2019年供應鏈攻擊或成企業(yè)安全最大威脅,騰訊安全近日發(fā)布《2018企業(yè)網(wǎng)絡安全年度報告》勒索病毒與挖礦木馬是針對企業(yè)網(wǎng)絡攻擊兩大威脅。2019年以供應鏈攻擊為代表的網(wǎng)絡犯罪活動將成主流,網(wǎng)站被惡意掛黑鏈,屏蔽訪問網(wǎng)站內(nèi)的惡意ip,維護網(wǎng)絡安全避免網(wǎng)站被惡意網(wǎng)絡攻擊依舊重要。

企業(yè)信息安全問題日趨嚴峻:每周約18%企業(yè)染毒,產(chǎn)業(yè)互聯(lián)網(wǎng)時代,以人工智能、物聯(lián)網(wǎng)為代表的高新技術,推動經(jīng)濟高質(zhì)量發(fā)展的同時,也使企業(yè)網(wǎng)絡安全面對更大的風險挑戰(zhàn)。風險軟件行為主要包括“流量推廣”、“刷流量”、“騷擾廣告”、“構建僵尸網(wǎng)絡”、“隱私竊取”等惡意行為。《報告》提醒廣大企業(yè)應高度重視風險軟件所帶來的安全問題。

除了我們常見的傳統(tǒng)的:tcp半鏈接攻擊、

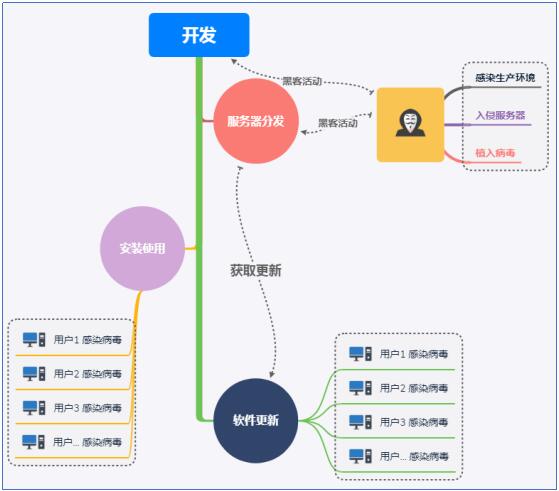

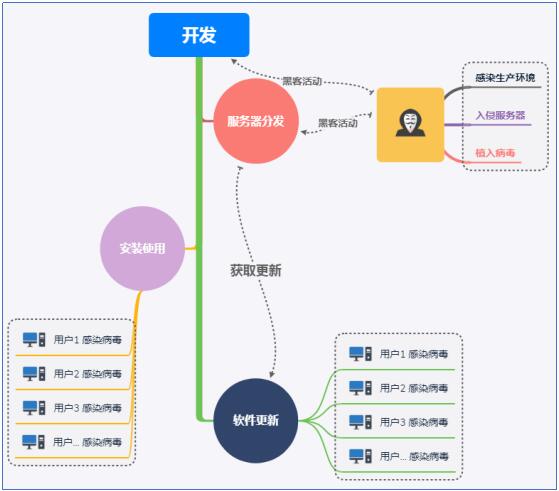

dns攻擊、dns欺騙、arp攻擊對于本地網(wǎng)絡和終端防護。與傳統(tǒng)行業(yè)供應鏈類似,互聯(lián)網(wǎng)行業(yè)的產(chǎn)品通常從供應商到消費者使用,期間經(jīng)歷開發(fā)、分發(fā)安裝、使用、更新等環(huán)節(jié),而供應鏈攻擊則是指黑客通過攻擊各環(huán)節(jié)的漏洞,植入惡意病毒木馬,達到傳播木馬的目的。

下面就講解一下網(wǎng)絡中黑客常用的攻擊方法

1、DoS攻擊——拒絕服務:它通過協(xié)議方式,或抓住系統(tǒng)漏洞,集中對目標進行網(wǎng)絡攻擊,直到對方網(wǎng)絡癱瘓,大家常聽說的洪水攻擊,瘋狂Ping攻擊都屬于此類。特點是,技術門檻較低、效果明顯、難以防范,所以其一度成為準黑客們的必殺武器,對于國內(nèi)網(wǎng)絡來說,DoS攻擊組成了一列列僵尸網(wǎng)絡,多線程攻擊目標主機,一切看起來似乎很簡單,但對于服務器來說確實難以應對。

防止不同類型的DoS攻擊的方法

擴展訪問列表是防止DoS攻擊的有效工具,DoS攻擊大多是利用了TCP協(xié)議的弱點,所以網(wǎng)絡中如果出現(xiàn)大量建立TCP連接的請求,說明洪水攻擊來了。此時管理員可以適時的改變訪問列表的配置內(nèi)容,從而達到阻止攻擊源的目的。如果用戶的路由器具備TCP攔截功能,也能抵制DoS攻擊。在對方發(fā)送數(shù)據(jù)流時可以很好的監(jiān)控和攔截,如果數(shù)據(jù)包合法,允許實現(xiàn)正常通信,否則,路由器將顯示超時限制,以防止自身的資源被耗盡,說到底,利用設備規(guī)則來合理的屏蔽持續(xù)的、高頻度的數(shù)據(jù)沖擊是防止DoS攻擊的根本。

2、ARP攻擊:網(wǎng)絡提示連接出現(xiàn)故障,IP沖突,無法打開網(wǎng)頁,頻繁彈出錯誤對話框。ARP欺騙是通過MAC翻譯錯誤造成計算機內(nèi)的身份識別沖突,它和DOS一樣,目前沒有特別系統(tǒng)的解決方案,但有一些值得探討的技術技巧。

一般我們采取安裝防火墻來查找攻擊元兇,利用ARP detect可以直接找到攻擊者以及可能參與攻擊的對象。ARP

detect默認啟動后會自動識別網(wǎng)絡參數(shù),當然用戶還是有必要進行深入設置。首先要選擇好參與內(nèi)網(wǎng)連接的網(wǎng)卡,這點非常重要,因為以后所有的嗅探工作都是基于選擇的網(wǎng)卡進行的。然后檢查IP地址、網(wǎng)關等參數(shù)。

ARP攻擊一旦在局域網(wǎng)開始蔓延,就會出現(xiàn)一系列的不良反應。sniffer是網(wǎng)絡管理的好工具,網(wǎng)絡中傳輸?shù)乃袛?shù)據(jù)包都可以通過sniffer來檢測。同樣arp欺騙數(shù)據(jù)包也逃不出sniffer的監(jiān)測范圍。通過嗅探→定位→隔離→封堵幾個步驟,可以很好的排除大部分ARP攻擊。

3、腳本攻擊就是常見的SQL注入攻擊:所謂SQL注入就是利用現(xiàn)有應用程序,將(惡意)的SQL命令注入到后臺數(shù)據(jù)庫引擎執(zhí)行的能力,這種攻擊腳本最直接,也最簡單,當然,腳本攻擊更多的是建立在對方漏洞的基礎上,它比DOS和ARP攻擊的門檻更高。

SQL注入攻擊的特點就是變種極多,有經(jīng)驗的攻擊者會手動調(diào)整攻擊參數(shù),致使攻擊數(shù)據(jù)的變種是不可枚舉的,這導致傳統(tǒng)的特征匹配檢測方法僅能識別相當少的攻擊,難以防范。因為采取了參數(shù)返回錯誤的思路,造成很多方式都可以給攻擊者提示信息,所以系統(tǒng)防范起來還是很困難,現(xiàn)在比較好的辦法是通過靜態(tài)頁面生成方式,將終端頁面呈現(xiàn)在用戶面前,防止對方隨意添加訪問參數(shù)。

4、嗅探掃描:常在網(wǎng)上漂,肯定被掃描:網(wǎng)絡掃描無處不在,也許你覺得自己長期安然無事,那是因為你的終端不夠長期穩(wěn)定的聯(lián)在網(wǎng)上。對于服務器來說,被掃描可謂是危險的開始。這里面又以Sniffer為主。如何發(fā)現(xiàn)和防止Sniffer嗅探器呢?

通過一些網(wǎng)絡軟件,可以看到信息包傳送情況,向ping這樣的命令會告訴你掉了百分幾的包。如果網(wǎng)絡中有人在監(jiān)聽掃描,那么信息包傳送將無法每次都順暢的流到目的地,這是由于sniffer攔截每個包導致的。通過某些帶寬控制器,比如防火墻,可以實時看到目前網(wǎng)絡帶寬的分布情況,如果某臺機器長時間的占用了較大的帶寬,這臺終端就有可能在監(jiān)聽。

另一個比較容易接受的是使用安全拓撲結構。這聽上去很簡單,但實現(xiàn)起來花銷是很大的。這樣的拓撲結構需要有這樣的規(guī)則:一個網(wǎng)絡段必須有足夠的理由才能信任另一網(wǎng)絡段。網(wǎng)絡段應該考慮你的數(shù)據(jù)之間的信任關系上來設計,而不是硬件需要。

在網(wǎng)絡上,各種攻擊層出不窮,但對于終端來說,防范管理都要注意以下幾個方面:

①.要做好路由器的保護,它是攻擊成敗的轉(zhuǎn)折點